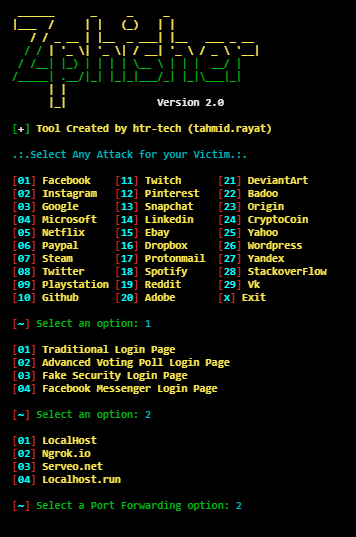

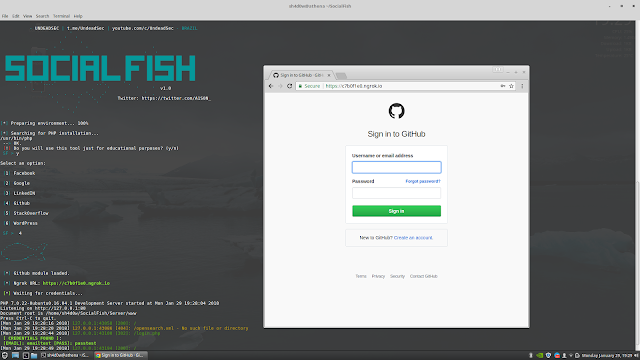

Un informático en el lado del mal: Cómo hacer un Pop-Up Phishing con ibombshell en un Ethical Hacking

Aprende a simular campañas de phishing de forma fácil y rápida – Parte 1 de 2 – Seguridad en Sistemas y Técnicas de Hacking. TheHackerWay (THW)